|

近日,騰訊智慧安全御見威脅情報中心監測發現,不法黑客通過1433端口爆破入侵SQL Server服務器,植入遠程控制木馬并安裝為系統服務,然后利用遠程控制木馬進一步加載挖礦木馬進行挖礦。用戶電腦不知不覺間淪為不法分子“挖礦”的工具,電腦算力被占用,同時極有可能帶來一系列網絡安全風險。 截止目前,該木馬現已累計感染約3萬臺電腦。騰訊智慧安全御見威脅情報中心實時攔截該挖礦木馬的入侵,將其命名為“1433爆破手礦工”,并提醒廣大用戶加強防范,及時修復漏洞補丁。

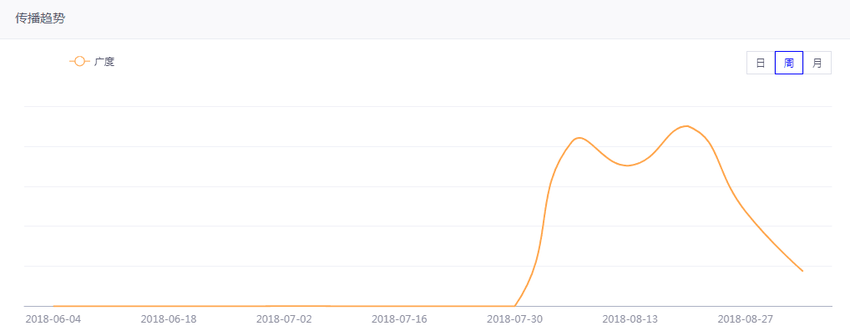

(圖:NSAFtpMiner傳播趨勢) 據騰訊安全技術安全專家介紹,不法黑客除了利用感染木馬電腦挖礦外,還會下載NSA武器攻擊工具繼續在內網中攻擊擴散,若攻擊成功,會繼續在內網機器上安裝該遠程控制木馬。在內網攻擊中,“1433爆破手礦工”可使用的漏洞攻擊工具之多,令人咋舌。其加載的攻擊模塊幾乎使用了NSA武器庫中的十八般武器,Eternalblue(永恒之藍)、Doubleplsar(雙脈沖星)、EternalChampion(永恒冠軍)、Eternalromance(永恒浪漫)、Esteemaudit(RDP漏洞攻擊)等多種漏洞攻擊工具皆可被黑客利用實施內網攻擊。

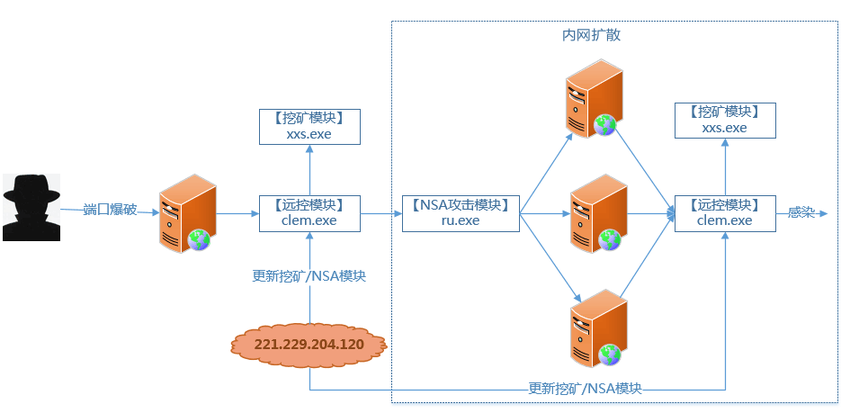

(圖:NSAFtpMiner攻擊流程) “1433爆破手礦工”此輪攻擊只是為了挖礦獲利,而實際上,一旦黑客攻擊成功,就會獲得系統完全控制權。因此,一旦電腦“中招 ”,對企業用戶來說,竊取機密信息、利用中毒電腦攻擊其他電腦、在內網植入勒索病毒徹底癱瘓網絡等風險均有可能出現。 值得注意的是,早在2017年3月方程式黑客組織就已公開NSA工具包,但時隔一年半之久,仍有大量企業未修復這些高危漏洞。騰訊御見威脅情報中心呼吁,企業網管應立刻采取行動,對系統高危漏洞進行修補,立刻糾正Web服務器使用弱密碼,以保護企業信息系統不被入侵破壞。

(圖:騰訊安全企業級產品御點) 為避免此類不法黑客攻擊事件再次發生,騰訊電腦管家安全專家、騰訊安全反病毒實驗室負責人馬勁松提醒企業網管:加固SQL Server服務器,修補服務器安全漏洞,切勿使用弱口令,防止不法黑客暴力破解;同時在原始配置基礎上更改默認1433端口設置,并且設置訪問規則,拒絕1433端口探測;最后,馬勁松建議網站管理員御點終端安全管理系統,通過終端殺毒和修復漏洞統一管控,以及策略管控等全方位的安全管理功能,可幫助企業管理者全面了解、管理企業內網安全狀況、保護企業安全。 國際在線版權與信息產品內容銷售的聲明:1、“國際在線”由中國國際廣播電臺主辦。經中國國際廣播電臺授權,國廣國際在線網絡(北京)有限公司獨家負責“國際在線”網站的市場經營。 2、凡本網注明“來源:國際在線”的所有信息內容,未經書面授權,任何單位及個人不得轉載、摘編、復制或利用其他方式使用。 3、“國際在線”自有版權信息(包括但不限于“國際在線專稿”、“國際在線消息”、“國際在線XX消息”“國際在線報道”“國際在線XX報道”等信息內容,但明確標注為第三方版權的內容除外)均由國廣國際在線網絡(北京)有限公司統一管理和銷售。 已取得國廣國際在線網絡(北京)有限公司使用授權的被授權人,應嚴格在授權范圍內使用,不得超范圍使用,使用時應注明“來源:國際在線”。違反上述聲明者,本網將追究其相關法律責任。 任何未與國廣國際在線網絡(北京)有限公司簽訂相關協議或未取得授權書的公司、媒體、網站和個人均無權銷售、使用“國際在線”網站的自有版權信息產品。否則,國廣國際在線網絡(北京)有限公司將采取法律手段維護合法權益,因此產生的損失及為此所花費的全部費用(包括但不限于律師費、訴訟費、差旅費、公證費等)全部由侵權方承擔。 4、凡本網注明“來源:XXX(非國際在線)”的作品,均轉載自其它媒體,轉載目的在于傳遞更多信息,豐富網絡文化,此類稿件并不代表本網贊同其觀點和對其真實性負責。 5、如因作品內容、版權和其他問題需要與本網聯系的,請在該事由發生之日起30日內進行。 (責任編輯:海諾) |

NSAFtpMiner利用多個NSA工具擴散 騰訊電腦管家可全面攔截

時間:2018-09-06 16:45

來源:國際在線作者:國際在線

...

頂一下

(0)

0%

踩一下

(0)

0%

------分隔線----------------------------