|

木馬病毒不僅“黑吃黑”,還會“過河拆橋”。 騰訊智慧安全御見威脅情報中心近日發現一種WannaMiner挖礦木馬新變種,其在挖取門羅幣(XMR)同時還會下載遠控木馬,和以往的版本類似,該挖礦木馬會查殺其他挖礦木馬,以“黑吃黑”的方式保證自己獨享系統資源。 值得一提的是,WannaMiner挖礦木馬最新變種還會“過河拆橋”,在自身入侵成功后會關閉高危端口,避免其他挖礦木馬入侵,達到獨享挖礦資源的目的。騰訊電腦管家已實時攔截該挖礦木馬的入侵,并提醒廣大用戶加強防范,及時修復漏洞補丁。 WannaMiner挖礦木馬最新變種入侵電腦后,會冒充微軟系統文件,關閉Windows防火墻并添加任務自啟動,同時釋放NSA攻擊工具套件,掃描內網445端口橫向擴散,并釋放遠程控制木馬,取得系統最高權限,方便不法黑客竊取隱私及執行一切遠程管理任務。該木馬在釋放挖礦模塊時,不僅會結束其他挖礦木馬進程,還會在確保安裝好自身之后,關閉系統的135、137、138、139、445端口,堵上后續挖礦木馬侵入的大門,獨占挖礦資源。

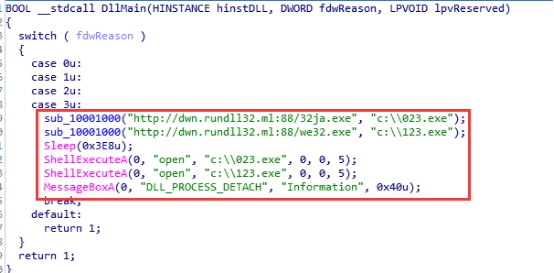

(圖:WannaMiner挖礦木馬最新變種釋放挖礦模塊) 經過騰訊安全技術專家分析發現,該變種除了與早先的MsraMiner家族在漏洞利用和惡意基礎設施上高度一致,還跟其他安全廠商今年六月曝光的另一個家族HSMiner如出一轍。因此騰訊智慧安全判斷,WannaMiner、MsraMiner、HSMiner實際為同一家族的不同命名,背后為同一黑產團伙。

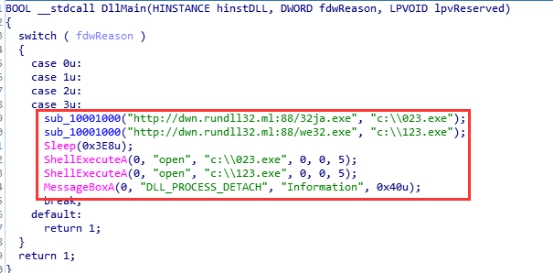

(WannaMiner與HSMiner的代碼高度相似) 通過同源性分析和比對以往的威脅情報,WannaMiner挖礦木馬最新變種下載了和HSMiner挖礦木馬一樣的遠程控制模塊、使用了與HSMiner挖礦木馬有相關性的C2服務器。與此類似,通過溯源分析,發現WannaMiner挖礦木馬最新變種與MsraMiner挖礦木馬在C2服務器方面也存在復用情況。因此,騰訊智慧安全御見威脅情報中心判斷由不同安全團隊報告的WannaMiner、MsraMiner與HSMiner挖礦木馬,背后的控制者實為同一團伙。

(圖:騰訊安全企業級產品御點) 此前,MsraMiner挖礦木馬曾在大型僵尸網絡Mining Botnet上運行,通過NSA武器庫和自帶Web Server進行傳播,30000臺主機受到感染。本次WannaMiner挖礦木馬最新變種與其系同一家族。為了避免不必要的損失,騰訊電腦管家安全專家、騰訊安全反病毒實驗室負責人馬勁松建議企業用戶安裝御點終端安全管理系統,通過終端殺毒和修復漏洞統一管控,以及策略管控等全方位的安全管理功能,方便企業管理者全面了解、管理企業內網安全狀況、保護企業安全。 (責任編輯:海諾) |

WannaMiner挖礦木馬不光擅長黑吃黑 最新變種還會過河拆橋

時間:2018-09-11 16:28

來源:中華網科技作者:中華網科技

..

頂一下

(0)

0%

踩一下

(0)

0%

------分隔線----------------------------