|

繼今年五月利用Nsis腳本挖門羅幣后,MyKings僵尸網絡再次迎來更新。近日,騰訊智慧安全御見威脅情報中心監測發現,MyKings僵尸網絡最新變種樣本免殺度極高,且加密手段復雜,采用了較高超的攻擊技巧,提升了安全檢測的難度。由于MyKings僵尸網絡主動擴散能力較強,影響范圍較廣,對企業用戶危害極其嚴重。

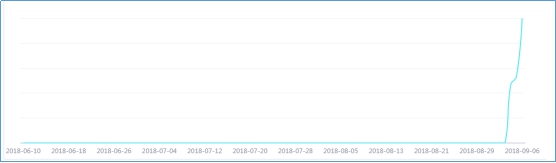

從C&C域名監測來看,MyKings僵尸網絡本輪更新開始于9月4日,攻擊了有限范圍內的部分用戶。盡管目前不法黑客已經關閉了該C&C服務器,但騰訊安全技術安全專家初步判斷不法黑客可能在進行一些測試,可能為下一輪的攻擊做準備。

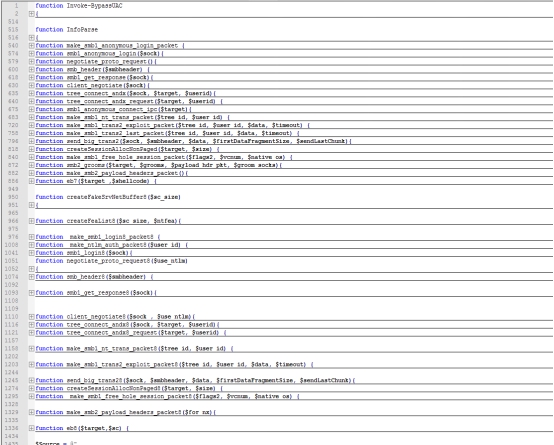

(圖:騰訊智慧安全御見威脅情報中心數據監測) 據悉,MyKings僵尸網絡自去年二月左右開始出現,該僵尸網絡通過掃描互聯網上 1433 及其他多個端口滲透進入用戶主機,傳播包括 DDoS、Proxy(代理服務)、RAT(遠程控制木馬)、Miner(挖礦木馬)在內的多種不同用途的惡意代碼。Mykings僵尸網絡最新變種主要利于不法黑客利用被感染電腦開啟代理服務,被感染電腦可能成為攻擊其它系統的跳板。鑒于MyKings僵尸網絡主動擴散的能力較強,影響范圍較廣,騰訊智慧安全御見威脅情報中心會持續關注Mykings僵尸網絡。 本次Mykings僵尸網絡最新變種通過攻擊指令入侵用戶電腦,經由Powershell下載king.ps1腳本,而該腳本經過多次混淆加密,具有自我更新和橫向移動擴散能力。在橫向擴散時,該木馬還利用永恒之藍和“密碼提取神器”Mimikatz對用戶電腦進行攻擊。 除了在自我更新、橫向移動時多次混淆加密外,Mykings僵尸網絡最新變種在payload、BypassUAC部分依然通過使用加密混淆腳本的偽裝方式,掩蓋攻擊意圖,逃避安全軟件的檢測。此外,攻擊腳本還會選擇繞過Windows UAC,避免執行危險操作時被操作系統的安全功能察覺并攔截。

(圖:去混淆后的king.ps1腳本) 騰訊電腦管家安全專家、騰訊安全反病毒實驗室負責人馬勁松表示,本次Mykings僵尸網絡更新,采用了極其復雜的加密和混淆技術,大大增加了免殺的能力,其中一個腳本就加密多達4、5次。同時,捕獲的樣本并無其他可執行二進制落地,其利用的部分二進制惡意工具均被加密硬編碼在腳本中,執行時直接注入相關進程,提升了安全軟件的檢測難度。

(圖:騰訊安全企業級產品御點) 對此,馬勁松建議廣大企業用戶關閉不必要的端口,以免給不法黑客可趁之機,同時,局域網用戶應避免使用弱口令和統一口令,加強系統內部防御;建議企業用戶下載安裝御點終端安全管理系統,通過終端殺毒和修復漏洞統一管控,以及策略管控等全方位的安全管理功能,達到全面了解、管理企業內網安全狀況、保護企業安全的目的。 (責任編輯:海諾) |

MyKings僵尸網絡最新變種突襲,攻擊代碼多次加密混淆難以檢測

時間:2018-09-12 10:20

來源:中華網科技作者:中華網科技

..

頂一下

(0)

0%

踩一下

(0)

0%

------分隔線----------------------------