|

近日,騰訊智慧安全御見威脅情報中心攔截到專攻企業局域網的勒索病毒GandCrab,分析發現不法黑客會暴力破解Tomcat 服務器弱密碼,一旦入侵成功,針對高價值目標使用GandCrab勒索病毒,同時聲稱需要受害者進入“暗網”,并繳納499美元購買解密工具;而對一般目標則運行挖礦木馬,以最大限度利用被入侵的目標網絡非法牟利,截至目前,GandCrab 勒索病毒運行挖礦木馬已收獲18.6個門羅幣,折合人民幣約1.5萬元。

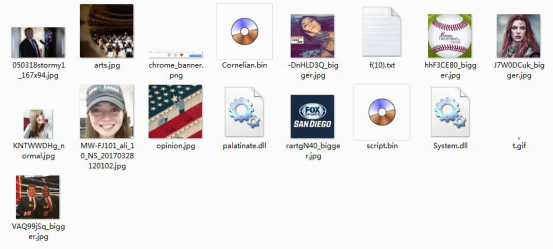

(圖:病毒母體NSIS安裝包) 據騰訊安全技術專家介紹,此次入侵通過Tomcat Manager后臺弱口令進行爆破,爆破成功后,黑客上傳了一個war包,該war包中包含了一個Jsp webshell,并且該webshell擁有最高權限。攻擊一旦得手,黑客就會以此為跳板,繼續向內網擴散。擴散的手法,往往是使用NSA攻擊工具包或1433,3389端口暴力破解弱口令。之后,不法黑客會選擇高價值目標下載運行勒索病毒,對一般系統,則植入挖礦木馬獲利。 據悉,Tomcat 服務器是一個免費的開放源代碼的Web 應用服務器,屬于輕量級應用服務器,在中小型系統和并發訪問用戶不是很多的場合下被普遍使用,Tomcat 5支持最新的Servlet 2.4 和JSP 2.0 規范。因為Tomcat 技術先進、性能穩定,而且免費,因而深受Java 愛好者的喜愛并得到了部分軟件開發商的認可,成為目前比較流行的Web 應用服務器。 在虛擬貨幣盛行的今天,網絡勒索病毒層出不窮,GandCrab在眾多病毒中“脫穎而出”引起各界關注。據了解,GandCrab家族病毒最早出現在今年年初,通過Seamless惡意廣告軟件、水坑攻擊、郵件傳播、GrandSoft漏洞利用工具包進行傳播,目標鎖定達世幣,同時平均每兩個月完成一次變種,對用戶網絡安全造極大的危害。 不同于之前的變種主要通過釣魚軟件和水坑攻擊,勒索病毒GandCrab 4.3首先從企業Web服務器下手,通過Tomcat Manager后臺弱口令爆破攻擊,使用salsa20加密釋放init.exe礦機挖門羅幣,同時該病毒僅排除幾個系統目錄和配置文件不加密,其他文件均會被加密,被加密的文件后輟為KRAB,致使受害者須使用TOR瀏覽器登錄暗網購買解密工具。 為避免此類攻擊事件再次發生,騰訊安全反病毒實驗室負責人、騰訊電腦管家安全專家馬勁松提醒廣大用戶,建議企業網管調整Tomcat后臺管理設置,修改管理后臺默認頁面路徑,設置白名單限制登錄,修改弱口令密碼,避免服務運行高權限;盡量關閉不必要的端口,對3389端口可進行白名單配置;采用高強度的密碼,避免使用弱口令密碼,并定期更換密碼。建議服務器密碼使用高強度且無規律密碼,并且強制要求每個服務器使用不同密碼管理。

(圖:騰訊安全企業級產品御點) 同時,馬勁松還建議企業應設立相關的安全監管部門,制定相關對應措施,同時優先使用終端殺毒軟件,增強防御方案的完整性和立體性,在遭受攻擊時能更高效地解決問題,把企業損失降到最低。 (責任編輯:海諾) |

勒索病毒GandCrab4.3:可釋放挖礦木馬和勒索病毒

時間:2018-09-18 09:42

來源:中華網科技作者:中華網科技

..

頂一下

(0)

0%

踩一下

(0)

0%

------分隔線----------------------------