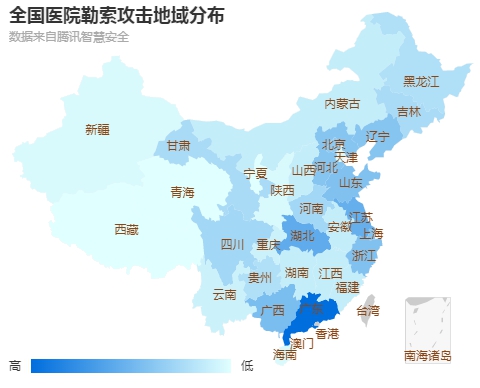

騰訊智慧安全發布醫療行業勒索病毒報告 醫療行業安全防護意識有待進一步提升9月17日至21日,在2018年國家網絡安全宣傳周暨2018年網絡安全博覽會期間,騰訊智慧安全正式發布《醫療行業勒索病毒專題報告》(以下簡稱“報告”),報告對勒索病毒入侵國內醫療行業現狀進行了詳細分析,并為醫療用戶防范勒索病毒提供了實用建議。 報告顯示,數據災備、數據庫鏡像備份、數據冷備份和數據離線存儲是醫院主要的數據安全措施,目前至少有一半醫院采用數據備份措施,使得醫院遭受勒索攻擊時,能及時恢復數據維持業務正常運轉。 百家醫院檢出勒索病毒 醫療機構系統漏洞需重視 由于部分醫院信息系統存在安全風險,勒索病毒受利益驅使,依然是危害醫院的主要安全風險之一。自今年7月以來,勒索病毒一直處于持續活躍的狀態,其中8月份相對于7月勒索病毒傳播有所加強。另外在全國三甲醫院中,有247家醫院檢出了勒索病毒,以廣東、湖北、江蘇等地區檢出勒索病毒最多。

(圖:7、8月勒索病毒趨勢)

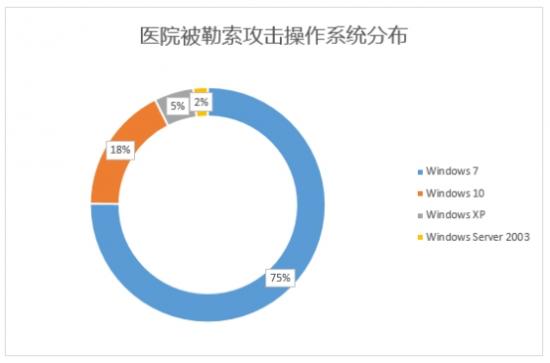

(圖:全國醫院勒索病毒攻擊地域分布) 其中,被勒索病毒攻擊的操作系統主要以Windows 7為主,Windows 10次之,以及停止更新的Windows XP。對此報告指出,當前沒有及時更新操作系統的醫療機構仍占有一定的比例,這極有可能會為醫療業務帶來極大的安全隱患。

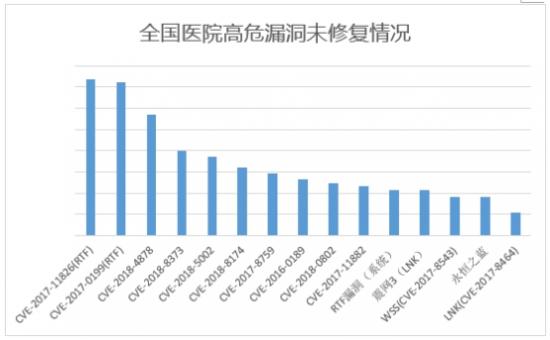

(圖:醫院被勒索攻擊操作系統分布) 從全國醫院高危漏洞修復情況上看,主要有RTF漏洞、Flash漏洞未及時修復。勒索病毒工作者往往會將帶漏洞利用的Office文檔通過偽造的釣魚郵件傳播,一旦用戶點擊打開,則會下載勒索病毒在內網展開攻擊。

(圖:全國醫院高危漏洞未修復情況) 與此同時,勒索病毒相較2017年也已發生較為明顯的變化,攻擊行動不再是沒有目的的廣撒網式傳播,而是針對重點高價值目標投放,以最大限度達到敲詐勒索的目的。另外,從醫療行業被勒索病毒入侵的方式上看,勒索病毒主要通過系統漏洞入侵和端口爆破,然后利用永恒之藍漏洞工具包傳播,一旦不法黑客得以入侵內網,還會利用更多攻擊工具在局域網內橫向擴散。根據調查分析,國內各醫療機構大多都有及時修復高危漏洞的意識,但是由于資產管理不到位,導致少數機器依然存在風險,給了不法分子可乘之機。 勒索病毒多方出擊 騰訊御點打造一體化安防體系 報告指出,當前安全軟件對勒索病毒的解決方案不斷優化,使得勒索病毒難以成功入侵,因此,病毒傳播者也在不斷更新作案手法,通過加強代碼混淆加密升級對抗技術方案,導致安全軟件無法及時報毒。以PyLocky勒索病毒為例,該勒索病毒擁有正規的數字簽名,借助合法證書避免被安全軟件的查殺攔截,從而橫行網絡,給用戶網絡安全帶來巨大的威脅。而另一個勒索病毒GandCrab,在7月初發現第四代之后,短短2個月就更新了4個版本,速度之快令人咋舌。 在傳播場景方面,傳統的勒索病毒傳播更多的依賴于水坑攻擊、釣魚郵件攻擊、或利用Office安全漏洞構造攻擊文檔,誘騙安全意識不足的目標用戶運行后中毒。不僅如此,近日騰訊智慧安全御見威脅情報中心監測發現,越來越多的攻擊者會首先從醫療機構連接外網的Web服務器入手,利用服務器的安全漏洞或弱口令入侵,一旦成功,便會利用更多攻擊工具在內網繼續攻擊擴散。如果醫療機構的業務系統存在安全漏洞,又遲遲未能修補,便會給不法分子留下可趁之機。 加強醫療行業信息安全建設 騰訊智慧安全持續發力 互聯網時代,隨著移動醫療、AI醫療影像、電子病歷等等數字化程序的普及,醫療數據被泄露屢見不鮮。面對未知、突發性的勒索病毒,采取主動事前防御的辦法,無疑是保護企業信息安全的重中之重。 作為安全廠商,騰訊安全不斷完善迭代智慧醫療行業安全解決方案,通過御點終端安全管理系統,幫助企業有針對性的查殺病毒,抵御網絡攻擊,同時與騰訊御界高級威脅檢測系統、騰訊御見安全態勢感知平臺和新加入的騰訊御知網絡空間風險雷達等產品,在終端安全、邊界安全、網站監測、統一監控方面為醫療機構建立一套集風險監測、分析、預警、響應和可視化為一體的安全體系。

(圖:騰訊企業級安全產品御點) 目前,騰訊智慧安全已經同復旦大學附屬腫瘤醫院、重慶市人民醫院、陸軍軍醫大學第二附屬醫院、中山市人民醫院等二十多家醫療機構達成合作協議,為這些醫療機構輸出安防能力。以深圳市南山醫院為例,騰訊智慧安全依托“云、管、端”一體化綜合立體防護模式為南山醫院信息安全建設提供以醫療數據安全為中心,圍繞辦公終端、服務器安全、運營維護管理、安全服務、云上安全五大安全建設需求的完整解決方案,以提升南山醫院發現已知和未知威脅攻擊、并快速響應處理的能力。 醫療行業的網絡安全關系到無數人的生命安全,不僅是醫院等醫療機構要認識網絡威脅、加強防范意識,網絡安全廠商也應當重視醫療行業的網絡攻防研究。未來,騰訊智慧安全愿與國內安全廠商共同努力,一起為醫療行業的網絡安全貢獻出智慧和力量。 (責任編輯:海諾) |

騰訊智慧安全發布醫療行業勒索病毒報告 醫療行業安全防護意識有待

時間:2018-09-20 09:09

來源:中華網科技作者:中華網科技

..

頂一下

(0)

0%

踩一下

(0)

0%

------分隔線----------------------------