騰訊安全團隊公布“驅動人生木馬事件”始末:系定向攻擊 已率先查殺12月14日下午,騰訊安全御見威脅情報中心監測到一款通過“驅動人生”系列軟件升級通道傳播的木馬突然爆發,僅2個小時受攻擊用戶便高達10萬。騰訊安全團隊第一時間將該病毒疫情對外通報、發布安全預警,并連夜發布詳細的技術分析報告。 驅動人生公司接到事件預警后,與騰訊安全團隊取得聯系,并邀請騰訊企業安全應急響應中心協助追查事故原因,同時就該事件向深圳警方報警。雙方經過通宵分析及排查,最終確定該事件是一起精心策劃的定向攻擊事件,所幸該攻擊剛開始便被騰訊安全御見威脅情報中心率先攔截查殺,影響并未進一步擴大。

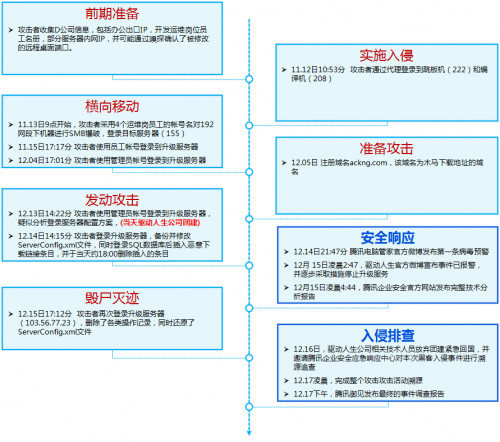

(圖:驅動人生公司針對此次事件發布官方聲明) 此款病毒自12月14日約14點,利用“驅動人生”、“人生日歷”等軟件最早開始傳播,感染用戶機器后,會利用“永恒之藍”高危漏洞在企業內網呈蠕蟲式傳播,并通過云控下發惡意代碼,繼而進行收集用戶信息、挖門羅幣等不法行為。 騰訊安全專家經過分析排查發現,病毒作者早在一個多月前,便開始收集驅動人生公司信息,包括辦公出口IP,開發運維崗位員工名冊和部分服務器內網IP等,并可能嗅探確認了被修改的遠程桌面端口。11月12日,一個顯示所在地為“荷蘭”的可疑登陸源登陸了驅動人生公司的運維跳板機和編譯機,基本確認是攻擊者通過代理登陸來隱藏痕跡。 11月13日,攻擊者對192內網段所有機器都發起了SMB爆破。值得注意的是,攻擊者在嘗試爆破時,使用了4位驅動人生公司的后臺開發、運維員工的姓名拼音作為用戶名嘗試,包括一位已離職約半年的員工。而從爆破開始到結束,全過程用時極短且爆破次數極少,僅20余次,因此騰訊安全專家推測,爆破的密碼字典非常有限,反映出攻擊者已熟知這些員工信息。11月15日,攻擊者使用某運維賬號登錄到升級服務器103.56.77.23;12月4日,攻擊者又使用administrator賬號再次登錄到該升級服務器。 12月5日,攻擊者注冊了本次攻擊中所使用的模仿下載域名ackng.com,準備發起攻擊。12月13日,攻擊者再次使用administrator賬號登錄到上述升級服務器,疑似進行登陸服務器配置方案分析。12月14日,攻擊者在升級服務器上備份并修改ServerConfig.xml文件,同時登錄SQL數據庫后插入惡意下載鏈接條目,隨后刪除插入的條目。12月15日,攻擊者再次登陸升級服務器,刪除各類操作記錄,同時還原了ServerConfig.xml文件,企圖銷毀攻擊痕跡。至此,整個攻擊活動已被騰訊企業安全應急響應中心完整還原,同時深圳市網安計算機安全檢測有限公司也為攻擊活動的溯源排查提供重要線索。

(圖:不法黑客攻擊時間軸) 回顧這次的木馬病毒事件,可以發現,這是一次有針對性的定向攻擊活動,攻擊者掌握了驅動人生公司眾多內部信息,在公司內網潛伏長達一個半月后,利用公司技術人員出國團建的攻防薄弱時間發起攻擊行動。騰訊安全專家指出,與以往大部分APT攻擊活動為了竊取敏感資料、破壞關鍵設施等不同,本次攻擊的病毒傳播者顯然意在利用攻擊活動牟取經濟利益。該攻擊者試圖利用驅動人生公司的系列軟件進行供應鏈攻擊,構建僵尸網絡,以此持續獲利。根據騰訊安全團隊的監測數據,該次攻擊在短短兩小時內感染超過十萬臺機器。雖然攻擊者在4小時后,主動還原了相關配置,但木馬通過永恒之藍漏洞擴散,已形成持續傳播。 該次木馬攻擊最終在騰訊安全御見威脅情報中心的率先預警下,以及驅動人生公司停止updrv.com服務器DNS解析、升級服務器升級組件等相關舉措下被及時阻斷,避免了進一步擴散發酵,但仍然對用戶造成了較明顯的傷害。

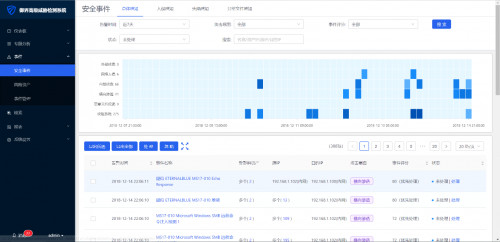

(圖:騰訊御界高級威脅檢測系統成功感知該威脅) 由此,騰訊安全專家也呼吁互聯網企業,應高度重視內部網絡安全體系建設,主動排查和處理安全隱患,在軟件產品研發、測試、交付階段引入合規審計流程,避免再次出現類似安全事故。同時,廣大企業用戶也應提高警惕,及時升級系統、修補漏洞,并推薦部署騰訊御界高級威脅檢測系統檢測可能的惡意病毒攻擊。 (責任編輯:海諾) |

騰訊安全團隊公布“驅動人生木馬事件”始末:系定向攻擊 已率先查

時間:2018-12-20 17:22

來源:國際在線作者:國際在線

.

頂一下

(1)

100%

踩一下

(0)

0%

------分隔線----------------------------

- 上一篇:工地新印象

- 下一篇:上海普度升級改造空氣壓縮機 提升核心驅動力