|

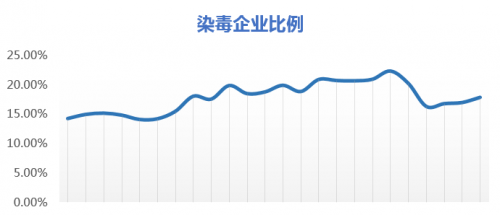

繼發布數據隱私報告之后,騰訊安全近日正式對外發布《2018企業網絡安全年度報告》(以下簡稱《報告》),勒索病毒與挖礦木馬成企業安全兩大主要威脅。同時《報告》預測,2019年以供應鏈攻擊為代表的網絡犯罪活動將成主流,維護網絡安全和網絡秩序仍是當下亟需解決的重要問題。 企業信息安全問題日趨嚴峻:每周約18%企業被病毒木馬攻擊 產業互聯網時代,以人工智能、物聯網為代表的高新技術,推動經濟高質量發展的同時,也使企業網絡安全面對更大的風險挑戰。《報告》顯示,國內每周平均有18%的企業存有被病毒木馬攻擊情況,嚴重影響企業正常的生產經營。從企業用戶感染病毒類型來看,風險軟件、蠕蟲后門、感染型病毒位居前三,分別為50%、9%、6%。其中,風險軟件行為主要包括“流量推廣”、“刷流量”、“騷擾廣告”、“構建僵尸網絡”、“隱私竊取”等惡意行為。《報告》提醒廣大企業應高度重視風險軟件所帶來的安全問題。

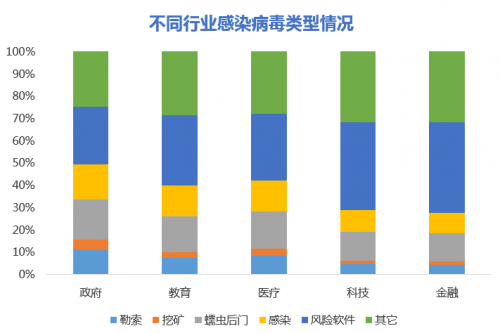

(圖:國內企業染毒企業比例) 《報告》指出,政府、教育、醫療等傳統領域更易受到勒索病毒、挖礦木馬等類型病毒感染;而科技、金融等新興行業則易受風險軟件威脅,對于此類行業,竊取機密數據往往是黑客發動攻擊的首要目的。從各行業感染病毒對比來看,醫療、教育行業感染病毒最為嚴重,金融行業感染病毒相對較少,另外各行業感染風險軟件情況較為平均。

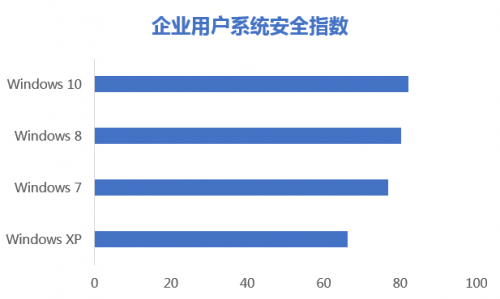

(圖:不同行業感染病毒類型情況) 在企業終端系統安全狀況方面,《報告》顯示,企業終端使用Win10的用戶系統安全度最高,使用WinXP的用戶安全度最低;在企業終端漏洞修復方面,約83%的Windows操作系統存在高危漏洞未及時修復,給黑客入侵提供了極大的便利。

(圖:企業用戶系統安全指數) 除此以外,企業終端Windows操作系統存在14%脆弱性配置占比,也從側面說明部分企業資產管理并不到位。從存在的高風險脆弱性配置類型來看,包括身份鑒別和網絡安全訪問控制風險,一旦被黑客利用,黑客可遠程登錄計算器執行任意操作,極有可能帶來信息泄露等嚴重問題。 2018企業安全面臨兩大威脅:勒索病毒與挖礦木馬 數字加密幣的匿名性和非法交易的特性為病毒木馬黑色產業提供了天然的催化劑,整個2018年勒索病毒和挖礦木馬成為影響企業網絡安全的兩大主要威脅,給企業和個人財產安全帶來了嚴重的經濟損失。 事實上,早期的勒索病毒通常利用釣魚軟件、社工等攻擊方式,傳播規模量相對較小。但隨著美國國家安全局遭黑客攻擊、“永恒之藍”工具被利用,加之近年數字加密幣的盛行,勒索病毒感染逐漸呈現愈演愈烈的態勢。對于2018年企業安全來說,勒索病毒已成其首要威脅。《報告》顯示,GandCrab、GlobeImposter、Crysis等勒索病毒家族位列國內活躍榜前三,高價值的企業服務器成為其首選攻擊目標。

(圖:2018國內勒索病毒活躍Top榜) 以GandCrab勒索家族為例,當第一代GandCrab的后臺被海外安全公司入侵之后,病毒作者在一周內便發布了GandCrab2,而后又迅速升級成GandCrab3,至今已升級至GandCrab5。目前,GandCrab5主要利用惡意廣告軟件、水坑攻擊、釣魚郵件、GrandSoft漏洞利用工具包等多種方式進行傳播,一旦企業信息系統感染該勒索病毒,大量數據和文件將會被不法黑客加密,給企業造成的損失不可估量。 除了勒索病毒,受數字貨幣加密幣的價值影響,挖礦木馬自2017年下半年開始逐漸開始進入普通用戶的視野。以最常見的比特幣和門羅幣為例,2017下半年比特幣和門羅幣價值暴漲,盡管2018年下半年有下降,但價值仍高于2017年之前,整個2018年病毒木馬整體呈上漲趨勢。

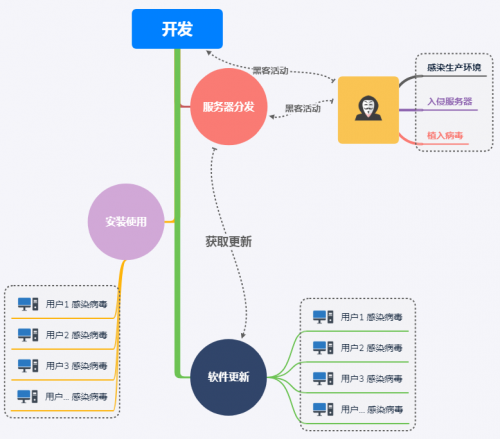

(圖:2018年企業感染挖礦病毒趨勢) 根據騰訊安全御見威脅情報中心監測數據,2018企業用戶感染挖礦木馬的總量總體呈現上升趨勢。從4月PhotoMiner木馬入侵FTP、SMB服務器實施挖礦到7月不法黑客利用Apache Struts2高危漏洞植入KoiMiner挖礦木馬,再到8220團伙利用企業服務器挖礦事件,挖礦木馬至今依然持續活躍。騰訊安全專家預測2019年挖礦木馬依然是企業安全的重要威脅之一。 為避免企業用戶受到勒索病毒與挖礦木馬的安全威脅,《報告》建議廣大企業網管,加固基礎設施服務器,修補服務器安全漏洞,關閉不必要的端口和文件共享;同時加強員工網絡安全防護意識,切勿輕易下載不明軟件程序,及時備份重要的數據文件。 專家預測:2019年供應鏈攻擊或成企業安全最大威脅 與傳統行業供應鏈類似,互聯網行業的產品通常從供應商到消費者使用,期間經歷開發、分發安裝、使用、更新等環節,而供應鏈攻擊則是指黑客通過攻擊各環節的漏洞,植入惡意病毒木馬,達到傳播木馬的目的。 縱觀近幾年的網絡攻擊趨勢,針對軟件供應鏈的攻擊變得愈發頻繁。從早年爆出的“棱鏡計劃”,到近期的Heartbleed漏洞、NotPetya勒索病毒爆發以及爆出的各種數據泄露事件,供應鏈攻擊不再是高級攻擊的專屬招數,逐漸與廣大用戶的生活貼近,隨時都會帶來嚴重損害。

(圖:供應鏈攻擊流程介紹) 其中,更新劫持是最為常見的供應鏈攻擊環節,這是指當軟件安裝在用戶機器上后進行日常更新時,黑客劫持更新鏈接,用惡意木馬取代用戶原本要下載的更新版本。以17年Petya勒索病毒攻擊烏克蘭某會計軟件廠商為例,不法黑客首先攻擊該廠商,隨后將惡意更新鏈接推送給用戶,導致Petya勒索病毒的大爆發,給普通用戶造成巨大的網絡安全威脅。反觀國內,2018年12月騰訊安全御見威脅情報中心預警大范圍的木馬傳播,分析結果顯示,某知名軟件后臺服務器被入侵,導致軟件更新時,被定向至黑客服務器下載惡意木馬,進而導致超10萬用戶被感染。 由于被攻擊者來說沒有任何感知,供應鏈攻擊長期以來備受作惡團伙青睞。騰訊安全技術專家預測,2019年全球范圍內供應鏈攻擊活動仍會繼續,日常網絡攻擊中也出現越來越多的供應鏈攻擊手段。對此,技術專家建議軟件廠商使用可信、正規的安全開發工具,產品發布前嚴格進行安全檢測;對于普通用戶,建議養成良好的上網習慣,盡量在官網等正規渠道下載安裝軟件,推薦安裝并保持騰訊電腦管家等安全軟件實時開啟狀態,以防黑客攻擊。 (責任編輯:海諾) |

騰訊安全發布企業網絡安全年度報告:每周18%的企業受病毒木馬攻擊

時間:2019-01-21 12:33

來源:北國網作者:北國網

.

頂一下

(0)

0%

踩一下

(0)

0%

------分隔線----------------------------