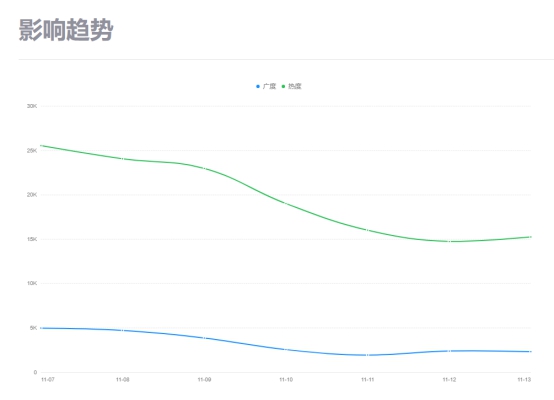

KoiMiner挖礦木馬變種入侵 超5000臺SQL Server服務(wù)器被控作為一個遠程桌面的端口,1433端口主要供SQL Server(微軟公司開發(fā)的數(shù)據(jù)庫系統(tǒng))對外提供服務(wù)。由于很多企業(yè)用戶習(xí)慣經(jīng)常開啟1433端口進行管理服務(wù)器和更新服務(wù)器資源,不法黑客趁機利用sa弱口令進行端口爆破,入侵企業(yè)服務(wù)器,給企業(yè)造成難以彌補的損害。 近日,騰訊御見威脅情報中心監(jiān)測發(fā)現(xiàn),KoiMiner挖礦木馬已升級到6.0版本并呈小幅度上升趨勢,針對企業(yè)SQL Server 服務(wù)器的1433端口爆破攻擊進行蠕蟲式傳播。同時監(jiān)測還發(fā)現(xiàn),該挖礦木馬作者采用對部分代碼加密的方法來對抗研究人員調(diào)試分析,給企業(yè)網(wǎng)絡(luò)管理人員開展防御工作帶來了不小的難度。

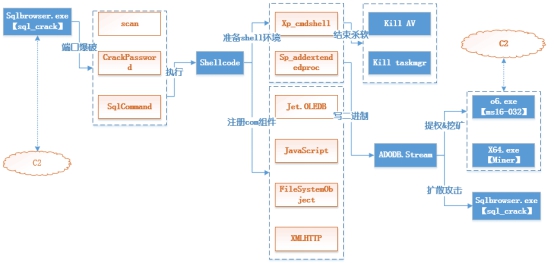

(圖:KoiMiner挖礦木馬的活躍趨勢) 目前,騰訊電腦管家已全面攔截并查殺該木馬變種。另外騰訊安全專家建議企業(yè)網(wǎng)管對SQL Server服務(wù)器做重點加固,防止服務(wù)器被黑客暴力破解入侵,推薦在服務(wù)器部署騰訊御點終端安全管理系統(tǒng)防范此類病毒入侵。 據(jù)悉,該作惡團伙曾在今年7月利用Apache Struts2的高危漏洞攻擊大量企業(yè)web服務(wù)器,使用攻擊工具WinStr045檢測網(wǎng)絡(luò)上存在漏洞的web服務(wù)器,通過遠程執(zhí)行各類指令進行提權(quán)、創(chuàng)建賬戶、系統(tǒng)信息搜集,然后將用于下載的木馬mas.exe植入,進而利用mas.exe的木馬下載器從多個C&C地址下載更多木馬。由于挖礦木馬netxmr解密代碼后以模塊名“koi”加載,故將其命名為KoiMiner。

(圖:挖礦木馬KoiMiner變種攻擊流程) 與7月的KoiMiner相比,該木馬作者在攻擊手段上又高明了許多。首先,全部代碼加密改為部分代碼加密;其次,Apache Struts2漏洞攻擊改為SQL Server 1433端口爆破;然后,下載的挖礦木馬由直接下載PE可執(zhí)行文件改為從圖片中獲取二進制代碼再生成本地執(zhí)行的挖礦木馬。 數(shù)據(jù)顯示,KoiMiner挖礦木馬已入侵控制超過5000臺SQL Server服務(wù)器,對企業(yè)數(shù)據(jù)安全構(gòu)成重大威脅。根據(jù)錢包信息顯示來看,KoiMiner變種控制的錢包已收獲20余個門羅幣,按最新市價,約1.5萬元人民幣。

(圖:KoiMiner木馬作者錢包信息) 由于挖礦木馬占用大量資源會影響服務(wù)器性能,干擾企業(yè)業(yè)務(wù)正常運行,同時病毒作者獲得數(shù)據(jù)庫的管理員權(quán)限,會嚴(yán)重威脅業(yè)務(wù)數(shù)據(jù)安全,比如竊取數(shù)據(jù)庫信息進行非法交易。為此,騰訊安全反病毒實驗室負(fù)責(zé)人、騰訊電腦管家安全專家馬勁松提醒廣大企業(yè)安全負(fù)責(zé)人,企業(yè)網(wǎng)管應(yīng)盡快加固SQL Server服務(wù)器,修補服務(wù)器安全漏洞,切勿使用弱口令,特別是sa賬號密碼,以免不法黑客暴力破解;同時建議盡快修改SQL Sever服務(wù)默認(rèn)端口,在原始配置基礎(chǔ)上更改默認(rèn)1433端口設(shè)置,并且設(shè)置訪問規(guī)則,拒絕1433端口探測,可有效防范不法黑客的惡意攻擊。 此外,馬勁松還建議盡快將企業(yè)安全防御解決方案提上日程,推薦企業(yè)用戶至騰訊企業(yè)安全官網(wǎng)下載安裝騰訊御知網(wǎng)絡(luò)空間風(fēng)險雷達,免受木馬病毒的侵?jǐn)_。依托騰訊安全大數(shù)據(jù)檢測能力,御知能夠?qū)ζ髽I(yè)的網(wǎng)絡(luò)設(shè)備及應(yīng)用服務(wù)的可用性、安全性與合規(guī)性進行定期的安全掃描,持續(xù)性風(fēng)險預(yù)警和漏洞檢測,并且為企業(yè)提供專業(yè)的修復(fù)建議,保障企業(yè)免受財產(chǎn)損失。 (責(zé)任編輯:海諾) |

KoiMiner挖礦木馬變種入侵 超5000臺SQL Server服務(wù)器被控

時間:2018-11-20 17:32

來源:中華網(wǎng)科技作者:中華網(wǎng)科技

.

頂一下

(0)

0%

踩一下

(0)

0%

------分隔線----------------------------

- 上一篇:2018GMTIC大會第二天精彩回顧

- 下一篇:安吉悅榕莊11月18日開業(yè)